루트킷은 해커가 장치 내에서 감지 할 수없는 것으로 보이는 지속적 악성 코드를 숨겨서 데이터 또는 리소스를 자동으로 도용하는 경우가 있습니다 (때로는 몇 년 동안). 또한 키 입력 및 통신이 감시되는 곳에 키로거 방식으로 사용될 수있어 방관자에게 개인 정보를 제공합니다.

이 특정 해킹 방법은 Microsoft Vista가 공급 업체에 모든 컴퓨터 드라이버에 디지털 서명을 요구하기 전에 2006 년 이전에 더 관련성이 높았습니다. KPP (Kernel Patch Protection)는 멀웨어 작성자가 공격 방법을 변경하게했으며 최근 Zacinlo 광고 사기 행위 으로 2018 년에 루트킷이 다시 주목을 받았습니다.

2006 년 이전의 루트킷은 모두 운영 체제 기반이었습니다. Detrahere 맬웨어 제품군의 루트킷 인 Zacinlo 상황은 펌웨어 기반 루트킷 형태로 더욱 위험한 것을 제공했습니다. 그럼에도 불구하고 루트킷은 매년 발생하는 모든 맬웨어 출력의 약 1 %에 불과합니다.

그러면 발생할 수있는 위험 때문에 이미 시스템에 침투했을 수있는 루트킷 탐지가 어떻게 작동하는지 이해하는 것이 현명 할 것입니다.

Windows 10에서 루트킷 탐지 (In -깊이)

Zacinlo는 실제로 거의 10 년 동안 Windows 10 플랫폼을 대상으로하는 것으로 밝혀졌습니다. 루트킷 구성 요소는 고도로 구성 가능하며 기능상 위험하다고 간주되는 프로세스로부터 보호되었으며 SSL 통신을 가로 채서 해독 할 수있었습니다.

모든 구성 데이터를 Windows 레지스트리 내에서 암호화하고 저장합니다. Windows가 종료되는 동안 다른 이름을 사용하여 메모리에서 디스크로 다시 작성하고 레지스트리 키를 업데이트하십시오. 이를 통해 표준 안티 바이러스 소프트웨어로 탐지를 피할 수있었습니다.

In_content_1 all : [300x250] / dfp : [640x360]->이것은 표준 바이러스 백신 또는 맬웨어 방지 소프트웨어가 루트킷을 탐지하기에 충분하지 않음을 보여줍니다. 루트킷 공격에 대한 의심을 경고하는 최상위 맬웨어 방지 프로그램이 몇 가지 있습니다.

좋은 바이러스 백신 소프트웨어의 5 가지 주요 특성

오늘날 유명한 안티 바이러스 프로그램은 대부분 루트킷 탐지를위한 5 가지 주요 방법을 모두 수행합니다.

루트킷 검사 수행

루트킷 검사는 루트킷 감염을 탐지하기위한 최선의 시도입니다. 대부분의 경우 운영 체제가 자체적으로 루트킷을 식별하도록 신뢰할 수 없으며 존재 여부를 판별하기가 어렵습니다. 루트킷은 마스터 스파이이며 거의 모든 턴에서 트랙을 덮으며 평범한 곳에 숨어있을 수 있습니다.

루트킷 바이러스 공격이 컴퓨터에서 발생한 것으로 의심되면 탐지를위한 좋은 전략은 다음과 같습니다. 컴퓨터의 전원을 끄고 알려진 깨끗한 시스템에서 스캔을 실행하십시오. 머신 내에서 루트킷을 찾는 확실한 방법은 메모리 덤프 분석을 사용하는 것입니다. 루트킷은 시스템 메모리에서 시스템이 명령을 실행할 때 시스템에 제공하는 명령을 숨길 수 없습니다.

악성 코드 분석에 WinDbg 사용

Microsoft Windows는 수행하는 데 사용할 수있는 자체 다기능 디버깅 도구를 제공했습니다 응용 프로그램, 드라이버 또는 운영 체제 자체의 디버깅 검사 커널 모드 및 사용자 모드 코드를 디버그하고 충돌 덤프를 분석하며 CPU 레지스터를 검사합니다.

일부 Windows 시스템에는 WinDbg 이 이미 번들로 제공됩니다. Microsoft Store에서 다운로드해야합니다. WinDbg 미리보기 는보다 현대적인 WinDbg 버전으로, 시각 효과, 빠른 창, 완전한 스크립팅 및 원본과 동일한 명령, 확장 및 워크 플로를보다 쉽게 제공합니다.

최소한 WinDbg를 사용하여 BSOD (Blue Screen Of Death)를 포함하여 메모리 또는 크래시 덤프를 분석 할 수 있습니다. 결과에서 멀웨어 공격의 지표를 찾을 수 있습니다. 프로그램 중 하나가 멀웨어 존재로 인해 방해를 받거나 필요한 메모리를 더 많이 사용하고 있다고 생각되면 덤프 파일을 찾고 WinDbg를 사용하여 분석하는 데 도움을줍니다.

전체 메모리 덤프는 디스크 공간을 많이 차지할 수 있으므로 대신 커널 모드덤프 또는 작은 메모리 덤프를 수행하는 것이 좋습니다. 커널 모드 덤프에는 충돌시 커널의 모든 메모리 사용 정보가 포함됩니다. 작은 메모리 덤프에는 드라이버, 커널 등과 같은 다양한 시스템에 대한 기본 정보가 포함되어 있지만 비교가 적습니다.

작은 메모리 덤프는 BSOD가 발생한 이유를 분석하는 데 더 유용합니다. 루트킷을 탐지하려면 전체 또는 커널 버전이 더 유용합니다.

커널 모드 덤프 파일 생성

커널 모드 덤프 파일은 세 가지 방법으로 만들 수 있습니다.

3 번을 선택하겠습니다.

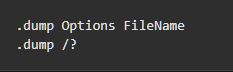

필요한 덤프 파일을 수행하려면 WinDbg의 명령 창에 다음 명령 만 입력하면됩니다.

FileName을 덤프 파일의 적절한 이름으로 바꾸고 "?"를 f. "f"가 소문자인지 확인하십시오. 그렇지 않으면 다른 종류의 덤프 파일을 작성하게됩니다.

디버거가 과정을 실행하면 (첫 번째 스캔에는 상당한 시간이 소요됨) 덤프 파일이

휘발성 메모리 (RAM) 사용과 같이 찾고자하는 것이 무엇인지 이해하여 루트킷의 존재를 판단하는 데 경험과 테스트가 필요합니다. 초보자에게는 권장하지 않지만 라이브 시스템에서 맬웨어 발견 기술을 테스트 할 수 있습니다. 이를 위해 실수로 시스템에 라이브 바이러스를 배포하지 않도록 WinDbg 작업에 대한 전문 지식과 심도있는 지식을 다시 얻게됩니다.

우리의 우물을 밝히는 더 안전하고 초보자에게 친숙한 방법이 있습니다 숨겨진 적.

추가 스캔 방법

수동 감지 및 행동 분석도 루트킷을 감지하는 신뢰할 수있는 방법입니다. 루트킷의 위치를 찾는 것은 큰 고통이 될 수 있으므로 루트킷 자체를 대상으로하는 대신 루트킷과 유사한 동작을 찾을 수 있습니다.

다운로드하여 소프트웨어 번들에서 루트킷을 찾을 수 있습니다. 설치 중 고급 또는 사용자 정의 설치 옵션. 당신이 찾아야 할 것은 세부 사항에 나열된 낯선 파일입니다. 이러한 파일은 삭제하거나 악성 소프트웨어에 대한 모든 참조를 온라인으로 빠르게 검색 할 수 있습니다.

방화벽 및 해당 로깅 보고서는 루트킷을 발견하는 매우 효과적인 방법입니다. 네트워크가 정밀 검사중인 경우 소프트웨어가이를 알리며 설치 전에 인식 할 수 없거나 의심스러운 다운로드를 검역소에 보관해야합니다.

루트 키트가 이미 컴퓨터에있을 것으로 의심되면 방화벽 로깅 보고서로 뛰어 들어가서 정상적인 동작이 아닌지 확인할 수 있습니다.

방화벽 로깅 보고서 검토

방화벽 로그 필터링 기능을 갖춘 IP 트래픽 스파이와 같은 오픈 소스 애플리케이션을 매우 유용한 도구로 만들고 현재 방화벽 로깅 보고서를 검토하고 싶습니다. 이 보고서에는 공격이 발생할 경우 확인해야 할 사항이 표시됩니다.

독립형 송신 필터링 방화벽이있는 대규모 네트워크를 사용하는 경우 IP 트래픽 스파이가 필요하지 않습니다. 대신 방화벽 로그를 통해 네트워크의 모든 장치와 워크 스테이션에 대한 인바운드 및 아웃 바운드 패킷을 볼 수 있어야합니다.

가정 또는 소규모 비즈니스 환경에 있더라도 모뎀을 사용할 수 있습니다 ISP에서 제공하거나 개인 방화벽 또는 라우터가있는 경우 방화벽 로그를 가져옵니다. 동일한 네트워크에 연결된 각 기기의 트래픽을 식별 할 수 있습니다.

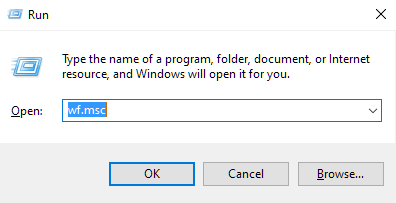

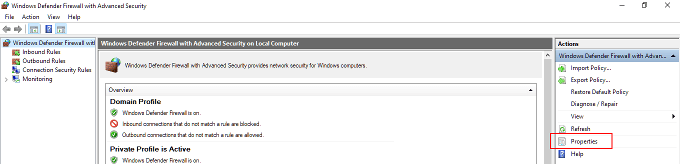

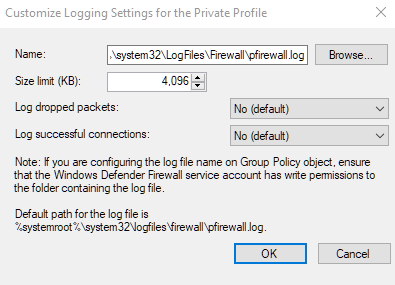

Windows 방화벽 로그 파일을 활성화하는 것이 좋습니다. 기본적으로 로그 파일은 비활성화되어 정보 나 데이터가 기록되지 않습니다.

로그 파일에서 평범하지 않은 것을 주시하십시오. 아주 작은 시스템 결함이라도 루트킷 감염을 나타낼 수 있습니다. 너무 까다 롭거나 전혀 실행하지 않을 때 과도한 CPU 또는 대역폭 사용에 따른 것이 중요한 단서가 될 수 있습니다.