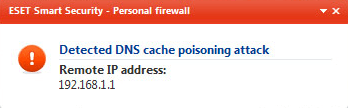

내 PC 중 하나에 ESET Smart Security가 설치되어 있고 다음과 같은 경고 메시지가 나타납니다.

Detected DNS Cache Poisoning Attack is detected by the ESET personal firewall

으악! 확실히 좋은 소리는 아니 었습니다. DNS 캐시 중독 공격은 기본적으로 DNS 이름 서버 캐시가 손상되었다는 것을 의미하는 DNS 스푸핑과 기본적으로 동일하며 실제 서버를 가져 오는 대신 웹 페이지를 요청할 때 요청은 스파이웨어를 다운로드 할 수있는 악성 컴퓨터로 리디렉션됩니다

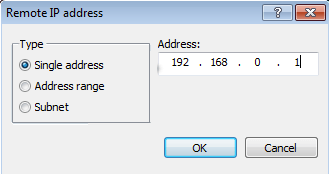

전체 안티 바이러스 검사를 수행하고 Malwarebytes를 다운로드하기로 결정하고 악성 코드도 검사했습니다. 어느 것도 스캔을하지 못했기 때문에 좀 더 연구를 시작했습니다. 위의 스크린 샷을 보면 '원격'IP 주소가 실제로 로컬 IP 주소 (192.168.1.1)임을 알 수 있습니다. 그 IP 주소는 실제로 내 라우터 IP 주소입니다! 그래서 내 라우터가 내 DNS 캐시에 중독되어 있습니까?

실제로는 아닙니다! ESET에 따르면 라우터 또는 다른 장치의 내부 IP 트래픽을 잠재적 인 위협으로 우연히 감지 할 수 있습니다. IP 주소가 로컬 IP이기 때문에 이것은 분명히 나를위한 사례였습니다. 메시지를 받고 IP 주소가 아래 범위 중 하나에 해당되면 내부 트래픽 일 뿐이므로 걱정할 필요가 없습니다.

192.168.x.x

10.x.x.x

172.16.x.x to 172.31.x.x

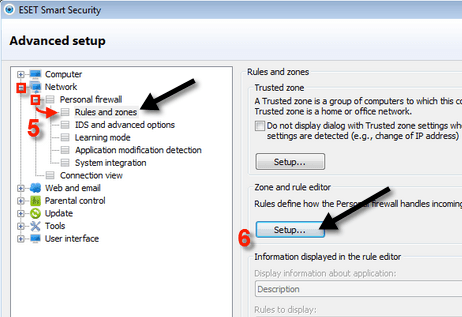

로컬 IP 주소가 아닌 경우 자세한 지침을 보려면 아래로 스크롤하십시오. 먼저 로컬 IP 일 경우 어떻게해야하는지 알려 드리겠습니다. ESET Smart Security 프로그램을 열고 고급 설정대화 상자로 이동하십시오. 네트워크를 확장 한 다음 개인 방화벽을 클릭하고 규칙 및 영역을 클릭하십시오.

/ p>

/ p>

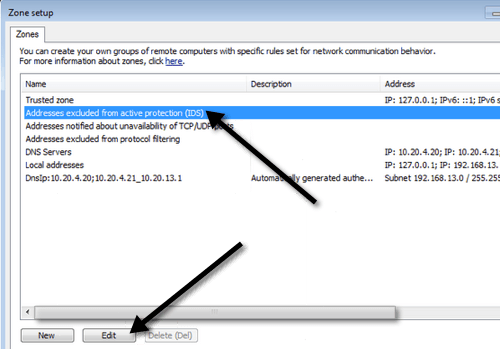

영역 및 규칙 편집기에서 설정버튼을 클릭하고 영역탭을 클릭하십시오. 활성 보호에서 제외 된 주소 (IDS)를 클릭하고 수정을 클릭하십시오.

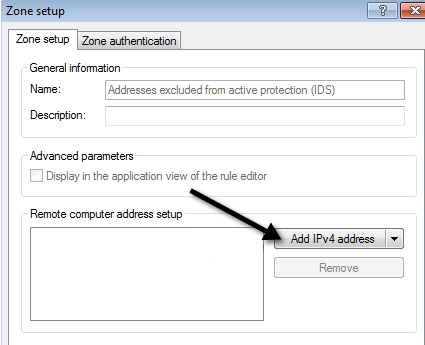

다음 Zone설정대화 상자가 나타나면 IPv4 주소 추가를 클릭하십시오.

이제 ESET가 위협 요소를 탐지했을 때 나열된 IP 주소를 입력하십시오.

ESET의 사람들은 원본 호스트 파일을 복원하기 위해 다운로드하여 실행할 수있는 EXE 파일을 생성했습니다. 어떤 이유로 든 EXE 파일을 사용하지 않으려는 경우 다음 Fix It을 사용할 수도 있습니다.

Microsoft를 다운로드하여 Hosts 파일을 복원하십시오.https://support.microsoft.com/en-us/help/972034/how-to-reset-the-hosts-file-back-to-the-default

Windows PC에서 DNS 캐시를 수동으로 지우려면 명령 프롬프트를 열고 다음을 입력하십시오 줄 :

ipconfig /flushdns

일반적으로 대부분의 사람들은 DNS 스푸핑의 피해자가 될 수 없으며 ESET 방화벽을 비활성화하고 Windows 방화벽 만 사용하는 것이 좋습니다. 나는 개인적으로 그것이 너무 많은 가양 성을 내고 실제로 사람들을 보호하는 것보다 더 많은 사람들을 겁주는 것을 알게되었습니다. 즐기십시오!