이전에는 GUI 인터페이스에서 설정을 활성화하여 시스코 스위치에 대한 SSH 액세스를 활성화하는 방법 에 대해 작성했습니다. 이것은 암호화 된 연결을 통해 스위치 CLI에 액세스하려는 경우 유용하지만 여전히 사용자 이름과 암호 만 사용합니다.

매우 민감한 네트워크에서이 스위치를 사용하는 경우 보안을 유지하려면 SSH 연결에 공개 키 인증을 사용하는 것이 좋습니다. 실제로 보안을 극대화하기 위해 스위치에 액세스하기위한 사용자 이름 / 암호 및 공개 키 인증을 사용할 수 있습니다.이 문서에서는 SG300 Cisco 스위치에서 공개 키 인증을 사용하는 방법을 보여줍니다 puTTYGen을 사용하여 공개 키와 개인 키 쌍을 생성하는 방법에 대해 설명합니다. 새 키를 사용하여 로그인하는 방법을 알려 드리겠습니다. 또한 로그인 키만 사용하거나 사용자가 개인 키를 사용하여 사용자 이름 / 비밀번호를 입력하도록 설정할 수 있도록 구성하는 방법을 보여줍니다.

참고:이 자습서를 시작하기 전에 스위치에 SSH 서비스가 이미 설정되어 있는지 확인하십시오.

공개 키로 SSH 사용자 인증 사용

전반적으로 공개 키 인증을 SSH에서 작동시키는 프로세스는 간단합니다. 필자의 예에서는 웹 기반 GUI를 사용하여 기능을 사용하는 방법을 보여줍니다. 공개 키 인증을 사용하기 위해 CLI 인터페이스를 사용하려했지만 개인 RSA 키의 형식을 허용하지 않습니다.

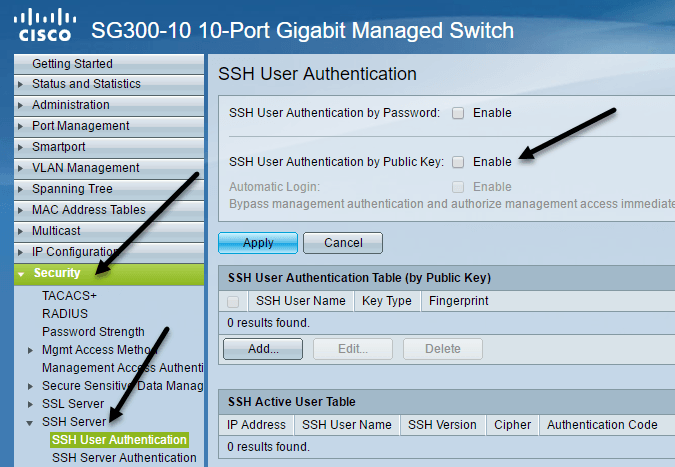

일단 작동하게되면이 게시물을 CLI 명령으로 업데이트합니다. 지금 GUI를 통해 우리가 할 일을 성취 할 것입니다. 먼저 보안, SSH 서버및 마지막으로 SSH 사용자 인증을 클릭하십시오.

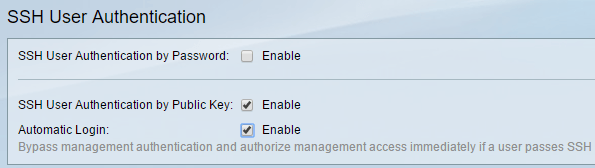

오른쪽 창에서 공개 키로 SSH 사용자 인증 옆의 상자 사용을 선택하십시오. 적용버튼을 클릭하여 변경 사항을 저장하십시오. 자동 로그인옆의 사용버튼을 선택하지 마십시오. 아직 설명하지 않겠습니다.

이제 SSH 사용자 이름. 사용자를 추가하기 전에 우선 공개 키와 개인 키를 생성해야합니다. 이 예에서는 puTTY와 함께 제공되는 프로그램 인 puTTYGen을 사용합니다.

개인 키와 공개 키 생성

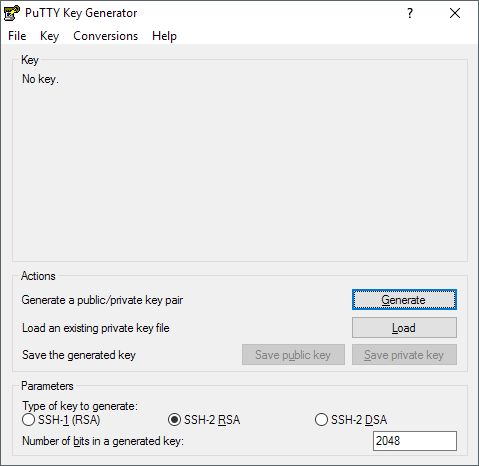

키를 생성하려면 먼저 puTTYGen을 엽니 다. . 빈 화면이 표시되며 아래에 표시된 기본값에서 설정을 변경하지 않아도됩니다.

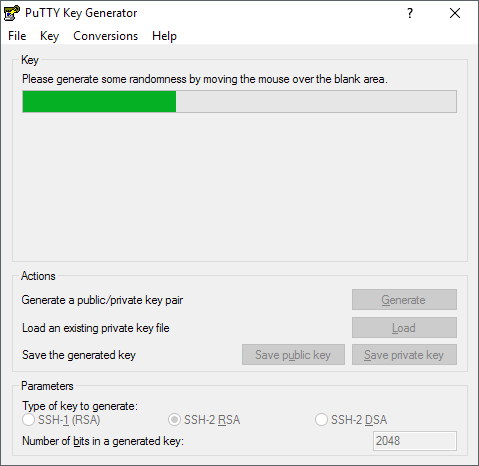

생성버튼을 클릭 한 다음 진행률 표시 줄이 끝날 때까지 마우스를 빈 공간으로 이동하십시오.

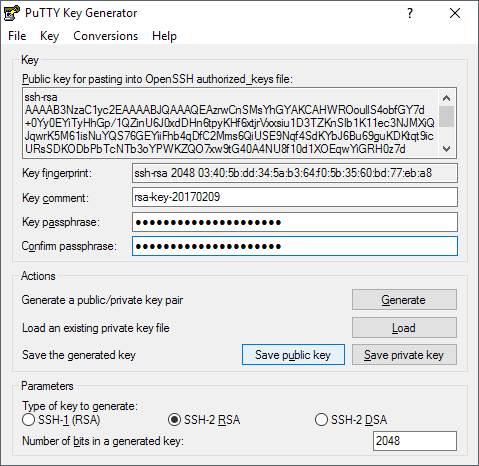

키가 생성되면 암호를 입력해야합니다. 암호는 기본적으로 암호 잠금과 같습니다.

무차별 공격으로부터 키를 보호하기 위해 긴 패스 프레이즈를 사용하는 것이 좋습니다. 암호를 두 번 입력하면 공개 키 저장및 비공개 키 저장버튼을 클릭해야합니다. 이러한 파일이 안전한 위치에 저장되어 있는지 확인하십시오. 암호를 열어야하는 일종의 암호화 된 컨테이너에 보관하는 것이 좋습니다. VeraCrypt로 암호화 된 볼륨 생성 사용에 대한 내 게시물을 확인하십시오.

사용자 추가 & amp; Key

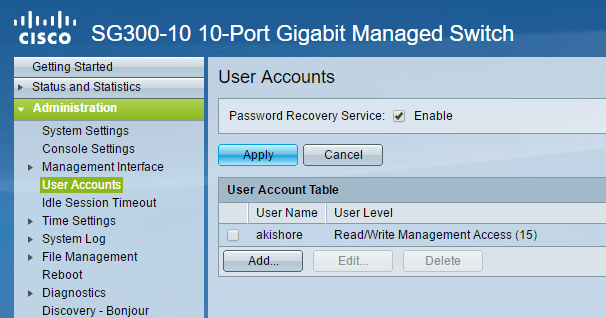

이전의 SSH 사용자 인증화면으로 돌아갑니다. 두 가지 옵션 중에서 선택할 수 있습니다. 먼저 관리- 사용자 계정으로 이동하여 현재 로그인 한 계정을 확인하십시오.

보시다시피 스위치에 액세스 할 수있는 계정이 akishore입니다. 현재이 계정을 사용하여 웹 기반 GUI 및 CLI에 액세스 할 수 있습니다. SSH 사용자 인증페이지에서 SSH 사용자 인증 테이블 (공개 키 별)에 추가해야하는 사용자는 <동일한 사용자 이름을 선택하면 자동 로그인아래의 사용버튼을 선택할 수 있습니다. 스위치에 로그인 할 때 비공개 키의 사용자 이름과 비밀번호를 입력하기 만하면 로그인하게됩니다.

다른 사용자 이름을 선택하는 경우 여기에 SSH 개인 키 사용자 이름과 암호를 입력해야하는 프롬프트가 표시되면 일반 사용자 이름과 암호 (관리 - 사용자 계정 아래에 있음)를 입력해야합니다. 추가 보안을 원할 경우 다른 사용자 이름을 사용하고 그렇지 않으면 현재 이름과 동일한 이름을 지정하십시오.

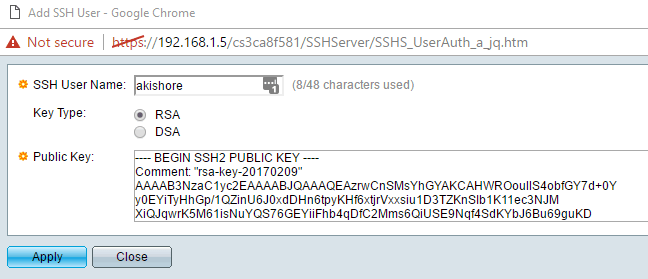

추가 버튼을 클릭하면 SSH 사용자 추가창 팝업이 표시됩니다.

키 유형이 RSA로 설정되어 있는지 확인한 다음 공개 메모장과 같은 프로그램을 사용하여 이전에 저장 한 SSH 키 파일. 전체 내용을 복사하여 공개 키창에 붙여 넣으십시오. 상단에서 성공이라는 메시지가 나타나면 적용을 클릭 한 다음 닫기를 클릭하십시오.

h2>

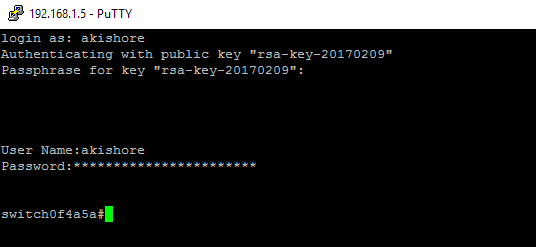

이제 개인 키와 암호를 사용하여 로그인하면됩니다. 이 시점에서 로그인을 시도 할 때 로그인 자격 증명을 두 번 입력해야합니다 (개인 키는 한 번, 일반 사용자 계정은 한 번). 자동 로그인을 사용하면 개인 키의 사용자 이름과 비밀번호를 입력하기 만하면됩니다.

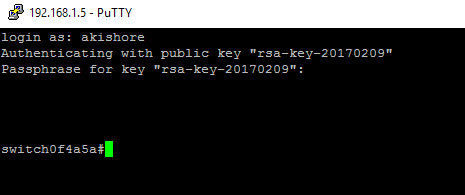

puTTY를 열고 스위치의 IP 주소를 >호스트 이름상자를 엽니 다. 그러나 이번에는 개인 키를 puTTY에로드해야합니다. 이렇게하려면 연결을 확장하고 SSH를 확장 한 다음 인증을 클릭하십시오.

인증을위한 개인 키 파일아래의 찾아보기버튼을 클릭하고 이전에 puTTY에서 저장 한 개인 키 파일을 선택하십시오. 이제 열기버튼을 클릭하여 연결하십시오.

첫 번째 프롬프트는 로그인 방식이며 SSH 사용자로 추가 한 사용자 이름이어야합니다. 주 사용자 계정과 동일한 사용자 이름을 사용한 경우 문제가되지 않습니다.

필자의 경우, 두 사용자 계정에 akishore를 사용했지만 개인 키와 메인 사용자 계정에 다른 암호를 사용했습니다. 원한다면 암호도 동일하게 만들 수 있지만 특히 자동 로그인을 사용하는 경우에는 암호를 실제로 지정하지 않아도됩니다.

이제 로그인 할 때 두 번 로그인하지 않으려면 SSH 사용자 인증페이지에서 자동 로그인옆에있는 사용확인란을 선택하십시오.

이 기능을 사용하면 SSH 사용자의 자격 증명을 입력하기 만하면 로그인하게됩니다.

조금 복잡하지만 주위를 한번 놀면 이해가됩니다. 이전에 언급했듯이 개인 키를 적절한 형식으로 가져올 수있게되면 CLI 명령을 작성합니다. 여기의 지침에 따라 SSH를 통해 스위치에 액세스하는 것이 훨씬 안전해야합니다. 문제가 생기거나 질문이 있으면 의견에 게시하십시오. 즐기십시오!